Adressage IP

Adressage IP

Protocole TCP/IP : paquets,routage des paquets

Distinguer le rôle des protocoles IP et TCP.

Caractériser les principes du routage et ses limites. Distinguer la fiabilité de transmission et l’absence de garantie temporelle.

Adresses symboliques et serveurs DNS

Sur des exemples réels, retrouver une adresse IP à partir d’une adresse symbolique et inversement.

1. Écrire son numéro de téléphone portable.

2. Écrire son adresse postale.

3. Écrire le numéro de son téléphone fixe.

4. Écrire le numéro de téléphone du lycée.

5. Écrire l’adresse postale du lycée.

6. Écrire le numéro de téléphone du rectorat.

7. Écrire le numéro du téléphone portable personnel du proviseur.

8. Écrire le numéro du téléphone de la maison blanche.

9. Écrire l’adresse postale de la maison blanche.

10. Écrire le numéro du téléphone portable de Barack Obama.

11. Estimer combien le lycée possède de PC.

12. Indiquer combien de PC sont connectés à internet chez vous.

13. Rechercher combien de PC sont connectés à internet dans le lycée.

Exercice 1

1. Dans un moteur de recherche, depuis un des ordinateurs du lycée, taper « what is my ip ? ».

Prendre la première réponse. À quoi correspond cette adresse IP ?

2. Toujours dans le moteur de recherche, taper « locate IP » et cliquer sur la première réponse. Demander à localiser l’adresse IP trouvée précédemment. Que constate-t-on ?

3. Localiser les adresses IP ci-dessous et identifier à qui elles appartiennent.

-65.54.190.30

-69.192.36.219

-66.102.11.99

-89.185.38.196

Exercice 2

En vous aidant de l'extrait du manuel , répondre aux questions sur la fiche synthèse

Exercice 3

Après avoir mis une annonce sur un site de vente en ligne pour une console de jeu, une personne a contacté le vendeur par SMS pour lui signifier son intérêt. Elle a souhaité discuter ensuite par mail. Les échanges (aux fautes d’orthographe près) se trouvent en annexe A1.Le dernier mail est resté sans réponse...

En analysant l’original du premier mail de Laeticia ODIN qui se trouve en annexe A2 :

1. Déterminer la date d’envoi de l’e-mail.

2. Déterminer l’adresse mail de l’émetteur de l’e-mail (celui de Laetitia Colette Oudin).

3. Déterminer l’adresse mail du destinataire de l’e-mail (le faux mail créé pour le besoin de l’exercice).

4. Déterminer comment il a été possible de connaitre la provenance de l’e-mail.

5. Expliquer pourquoi les caractères accentués sont étranges.

Exercice 4

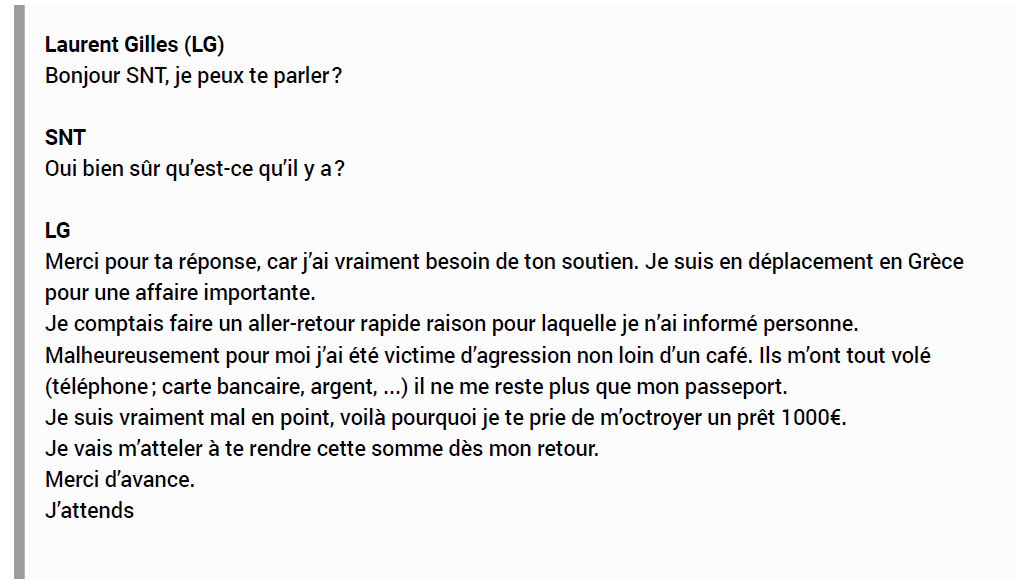

Une personne a eu l’échange d’e-mail suivant avec l’un de ses contacts Laurent Gilles :

1. Indiquer la conduite à tenir lorsque l’on reçoit un tel e-mail.

2. Indiquer comment l’agresseur va faire pour soutirer de l’argent si l’échange se poursuit.

Exercice 5

- autres attaques

1. Déterminer en quoi consiste une attaque par déni de services.

2. Déterminer en quoi consiste une attaque de type Phishing.

3. Déterminer en quoi consiste une attaque de type Ransomware.

4. Déterminer en quoi consiste une attaque de type Mail Bombing.

5. Déterminer en quoi consiste une attaque par la pièce jointe.

6. Déterminer en quoi consiste une attaque par l’homme du milieu

|

Annexe A2 |

|

Aide pour l'application FING

|

Catégorie : -

Page lue 1559 fois